サイバー攻撃から中小企業を守るサイバーセキュリティ対策

サイバー攻撃は「侵入を防ぐ」だけでは止められません。

重要なのは、侵入後に「情報流出」や「踏み台攻撃」をさせないこと。

池田泉州リースが提案する<出口対策>で、中小企業のサイバーリスクを抑えます。

中小企業へのサイバー攻撃が急増しています

日本国内機関で観測されたサイバー攻撃指標過去10年間で最高を更新

- 2024年

- 6,862億件

- 1日あたり

- 18,8億件

- サイバー攻撃手法ランキング

-

- 1位ランサムウエアによる被害

- 2位サプライチェーンの弱点を悪用した攻撃

- 3位標的攻撃による被害

- 4位内部不正による情報漏洩

- 5位テレワーク等のニューノーマルな働き方を狙った攻撃

- 情報流出によるビジネスリスク

-

- 社会的信用の失墜

- 行政指導、業務停止命令

- マスコミ対応、顧客対応

- 情報流出による平均損害賠償額

- 6億3767万円/件

出典:JNSA日本ネットワークセキュリティ協会「2018年情報セキュリティインシデントに関する調査報告書」

自分の会社は大丈夫!と思っていませんか?

重要な情報はない・すでに対策しているという油断が致命的な被害に繋がります

中小企業も情報流出を防ぐセキュリティ対策が必要です

様々な業種でサイバー攻撃によるセキュリティリスクが生じています

- 業種の一例

-

製造業

製造業では、サプライチェーンを通じた

セキュリティリスクが生じています - 踏み台攻撃リスク

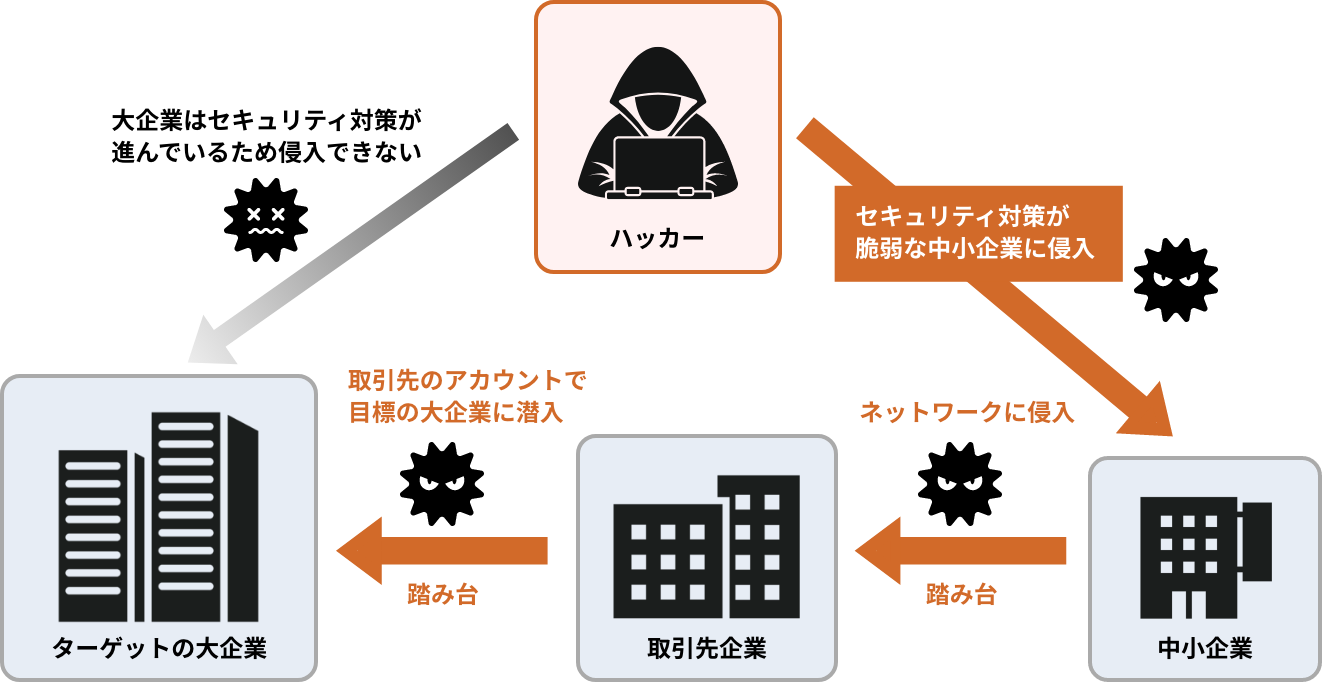

大手企業と取引をしていることによって、大手企業に攻撃をするための踏み台として攻撃の被害にあってしまうことも

大手企業と取引をしていることによって、大手企業に攻撃をするための踏み台として攻撃の被害にあってしまうことも

- 通信システムの標的化リスク

社内データの共有や処理のための高度合システムの開発が日々行われているため、データの宝庫として攻撃対象に

社内データの共有や処理のための高度合システムの開発が日々行われているため、データの宝庫として攻撃対象に

- 製品のネットワーク接続リスク

IoTの発展によって製品が社内のサーバーと接続されている場合、ハッカーに狙われてしまうリスクも

IoTの発展によって製品が社内のサーバーと接続されている場合、ハッカーに狙われてしまうリスクも

被害事例

製造業界でも様々なサイバー攻撃が行われています

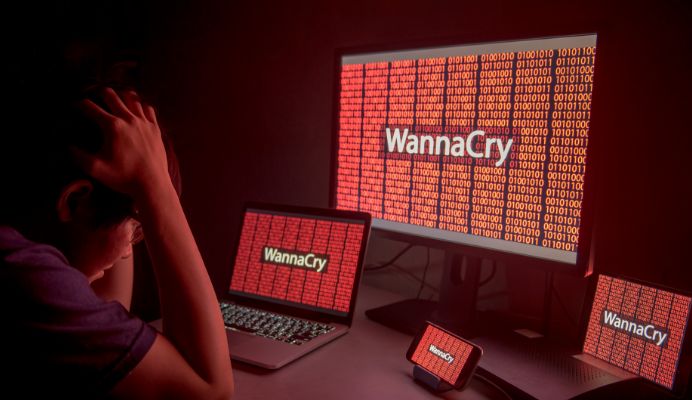

- テレワーク環境へのランサム攻撃

- コロナの影響で増加したテレワーク社員が利用するリモートディスクトップやVPN機器を狙って企業ネットワーク内に侵入し、ランサムウエアに感染させた

- 大手メーカーの子会社への攻撃

- 大手自動車メーカーの、車体組み立てを行う子会社がサイバー攻撃を受け、関連会社の財務や顧客データに関する資料が暴露された

対策のPOINTサプライチェーンにおけるセキュリティ対策

近年、サプライチェーンを通じた攻撃が増加しています。例えば、自社のセキュリティが脆弱であると、攻撃者がそこを足がかりにして取引先に侵入するリスクがあります。自社や他の関係企業を守るためにもセキュリティ対策が不可欠です。経済産業省が発行した「サイバーセキュリティ経営ガイドライン Ver 3.0」では、以下のような対策が重要とされています。

サプライチェーンにおけるセキュリティ対策のポイント

- 責任と役割の明確化

- 「誰が・どこまで」セキュリティ対策をやるか、取引先や委託先と契約書などで明確にしておく

- 監査と点検の仕組みづくり

- 委託先のセキュリティ状況を定期的にチェックしリスクを見える化

- サイバー保険の導入検討

- もしものリスクに備えて実効性のある準備が重要

-

卸・小売業

卸売・小売業のおいてセキュリティリスクが生じています

- 顧客データの漏洩リスク

ECサイト運営や海外との取引により多くの個人情報を扱うため、漏洩時の影響が非常に大きい。

ECサイト運営や海外との取引により多くの個人情報を扱うため、漏洩時の影響が非常に大きい。

- サプライチェーン攻撃のリスク

取引先や仕入れ先のシステムが狙われた場合、そこを経由して自社にも被害が及ぶため、全体のセキュリティ対策が必要。

取引先や仕入れ先のシステムが狙われた場合、そこを経由して自社にも被害が及ぶため、全体のセキュリティ対策が必要。

- 人為的セキュリティリスク

従業員が不審なメールの添付ファイルを開いたり、安易なパスワードを使うことで、感染や情報漏洩につながる。

従業員が不審なメールの添付ファイルを開いたり、安易なパスワードを使うことで、感染や情報漏洩につながる。

被害事例

卸売小売業界でも様々なサイバー攻撃が行われています

- 不正アクセスによる情報漏洩

- Webサービスを提供する企業が、不正アクセスを受け20万件以上の会員IDやメールアドレスが漏洩。ダークウェブ上に流出した。

- ランサムウエア感染

- 通販サイトを運営する企業で、ランサムウェアに感染。サーバが暗号化され、約1億円の損害。ECサイトのアカウント情報も漏洩した。

改定のPOINT個人情報保護法の改定

- 報告と事故調査の義務化

- 報告義務情報漏洩が起きた場合は、個人情報保護委員会への報告と本人への通知が原則として義務付けられた。

- 事故調査義務発生原因の調査と、再発防止策の実施・記録も求められる。

- 罰金の上限額引き上げ

- 法改正により、違反時に課せられる罰金が大幅に引き上げられた。

改正前改正後対象となる

個人情報

取扱数5,000名

以上1名以上罰金の

上限額50万円1億円 -

建設業

建設業界では、工事の遅延や入札に影響を及ぼすリスクがあります

- 工期の漏洩リスク

管理システムや設計データが攻撃により破壊されたりアクセスできなくなると、工事進行に支障をきたし工期がおくれる可能性があります。

管理システムや設計データが攻撃により破壊されたりアクセスできなくなると、工事進行に支障をきたし工期がおくれる可能性があります。

- 入札への影響リスク

入札書類や価格情報が漏洩した場合、それが悪用され、他社に優位を与えることで入札に影響を及ぼす可能性があります。

入札書類や価格情報が漏洩した場合、それが悪用され、他社に優位を与えることで入札に影響を及ぼす可能性があります。

- 踏み台攻撃リスク

政府や自治体自治体などと取引していることが原因で、踏み台攻撃を受け、その結果、政府や自治体に対する攻撃の一因となる可能性があります。

政府や自治体自治体などと取引していることが原因で、踏み台攻撃を受け、その結果、政府や自治体に対する攻撃の一因となる可能性があります。

被害事例

建設業界でも様々なサイバー攻撃が行われています

- メールによるランサム被害

- 鉄道建設会社がランサムウェアによるサイバー攻撃を受けデータの一部が外部に流出、保有していたサーバーの約95%が被害にあいデータを見れない状況になったことから、納期が間に合わなかった。

- エモテットによるサイバー攻撃被害

- 職員のPCがエモテットに感染、関係者のメールアドレスや本文内容が外部に流出、さらに流出した情報が大量のなりすましメールとして悪用せれたケース。

ウイルス対策のPOINT日本建設業連合会セキュリティガイドラインから抜粋

ネットワークに接続されたパソコンがウィルスに感染すると、現場事務所だけでなく外部関係者やJVを構成している各社の情報システムを停止させてしまう恐れがある。また、ウィルス感染から情報漏洩事故につながることもあり、取引先の信用低下や感染被害、情報漏洩事故の責任を問われることもあるので、ウィルス対策を確実に実施することが極めて重要である。ウィルス対策ソフトが導入できないサーバやパソコンに対しては、ウィルスに感染しないよう現場ネットワーク全体で対策を行う。このように多層的な情報セキュリティ対策を行うことで問題を発生させ難くすることができるため、様々な方法を組み合わせて実施することが望ましい。

-

医療・介護業

環境の変化によってセキュリティリスクが生じています

- 患者情報の漏洩リスク

患者情報が第三者に渡ることで患者のプライバシーが侵害され、悪用される可能性が高まる。

患者情報が第三者に渡ることで患者のプライバシーが侵害され、悪用される可能性が高まる。

- 業務停止・遅延のリスク

サイバー攻撃により業務が業務停止・遅延すると、診療やサービスが提供ができなくなり、収益に大きな影響を与える。

サイバー攻撃により業務が業務停止・遅延すると、診療やサービスが提供ができなくなり、収益に大きな影響を与える。

- 連携機関病院や介護施設への影響

サイバー攻撃により、情報共有ができなくなり治療の遅れや誤診、介護サービスの品質低下が生じる可能性がある。

サイバー攻撃により、情報共有ができなくなり治療の遅れや誤診、介護サービスの品質低下が生じる可能性がある。

被害事例

医療業界でも様々なサイバー攻撃が行われています

- 病院システムのランサム被害

- 病院の電子カルテシステムがランサムウェアに感染し、1千人越の診療記録が暗号化される被害が生じたケース。

- 電子カルテデータの消失

- システムメンテナンス中に謝って全データの消去を行い、全患者6万人の電子カルテデータを失ったケース。

改定のPOINT厚生省の指針改定セキュリティガイドライン改定

- サイバー攻撃などで個人情報漏洩や医療提供体制に支障が生じる恐れがある場合は厚労省に連絡する

- 2027年時点で稼働見込みの医療情報システムを導入・更新する場合は2要素認証を採用する

- ネットワークへの不正アクセスを遮断する監視システムなどを導入する

- 外部から取り込むデータの無害化を図るなど、標的型攻撃への対策を図る

「攻撃を防ぐ」のではなく「情報流出を防ぐ」ことに着目

サイバー攻撃に対するセキュリティ対策は、多層防御(入口・内部・出口の対策)が望ましいとされています。一方で、ハッカーの攻撃手法は常にアップデートされており、マルウエア(※)の感染を防ぎきることは困難です。そこで、マルウエアに感染しても情報流出や不正通信を遮断するための「出口対策」が重要となります。(※)悪意を持って作成された不正なプログラム全般

サイバーセキュリティ対策における多層防御

-

- 入口対策

- マルウエアによる内部ネットワークへの

侵入を防ぐ対策

-

侵入

- 内部対策

- 侵入したマルウエアの感染拡大を

阻止する対策

-

感染

- 出口対策

- 感染したマルウエアによる外部への情報流出、

不正通信を遮断する対策

出口対策が脆弱な場合、踏み台攻撃により

取引先やグループ企業に被害が及ぶリスクがあります。

取引先やグループ企業に

ハッカーの攻撃により自社の情報が流出するだけでなく、踏み台にされることで仕入れ先や販売先などの取引先をはじめ、サプライチェーン全体に被害が広がる恐れがあります。

加害者にならないためにも、出口対策は重要です。

出口対策製品導入のご相談は、